📖 Tempo estimado de leitura: 2 min

Neste artigo irei ensinar como instalar o agente sysdig em um cluster kubernetes. Estaremos trabalhando com um OpenShift, mas o processo é o mesmo para outras plataformas Kubernetes.

A primeira coisa necessária é obter uma chave de ativação do sysdig. Faça um cadastro na URL abaixo para obter a sua.

https://sysdig.com/company/free-trial-platform/

A instalação é baseada em um helm chart, o que a torna muito fácil de ser realizada.

Se você ainda não possui o binário do helm, basta instalar o mesmo com alguns poucos comandos:

$ curl -L https://mirror.openshift.com/pub/openshift-v4/clients/helm/latest/helm-linux-amd64 -o /usr/local/bin/helm

$ chmod +x /usr/local/bin/helm

$ helm version

version.BuildInfo{Version:"v3.11.1+6.el8", GitCommit:"66bfc44f827aea6eb8e001150914170ac0d49e2d", GitTreeState:"clean", GoVersion:"go1.18.9"}

Obtenha o nome do seu cluster:

$ oc cluster-info | grep -oP 'https:\/\/api.\K[^.]+'

homelab

Adicione o repositório:

$ helm repo add sysdig https://charts.sysdig.com\

$ helm repo update

Crie um novo projeto (namespace) para o agente do sysdig e associe uma Security Context Constraints:

$ oc new-project sysdig-agent\

$ oc adm policy add-scc-to-user nonroot -z default -n sysdig-agent

Nota: Se você está em outro sabor de Kubernetes, utilize o comando “kubectl” ao invés de oc.

Agora basta instalar o agente:

$ helm install sysdig-agent --namespace sysdig-agent\

--set global.sysdig.accessKey=**FORNECIDA-DURANTE-REGISTRO-NA-SYSDIG**\

--set global.sysdig.region=**FORNECIDA-DURANTE-REGISTRO-NA-SYSDIG**\

--set nodeAnalyzer.secure.vulnerabilityManagement.newEngineOnly=true\

--set global.kspm.deploy=true\

--set nodeAnalyzer.nodeAnalyzer.benchmarkRunner.deploy=true\

--set global.clusterConfig.name=**homelab**\

--set agent.ebpf.enabled=true\

sysdig/sysdig-deploy

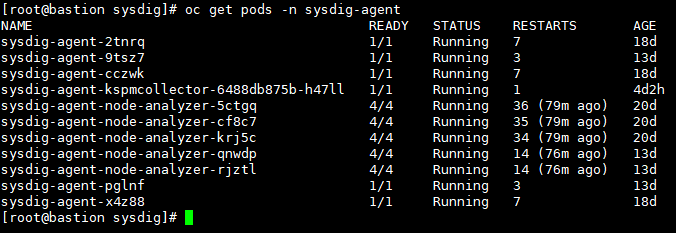

Simples assim. Por fim, verifique se todos os PODs do agente sysdig estão em execução.

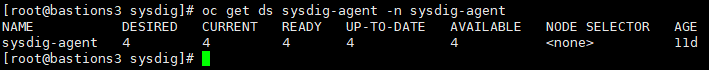

Confira os DaemonSets.

Se precisar analisar todos os detalhes do DS, execute o comando a seguir.

$ oc get ds sysdig-agent -n sysdig-agent -o yaml

Dica: Existe uma forma mais avançada de instalação do agente, onde podemos fazer diversos tunings em um arquivo values.yaml que será lido pelo instalador durante o deploy do agente.

Caso precise desinstalar o agente, basta executar os comandos a seguir.

$ helm uninstall sysdig-agent --namespace sysdig-agent\

$ oc delete namespace sysdig-agent

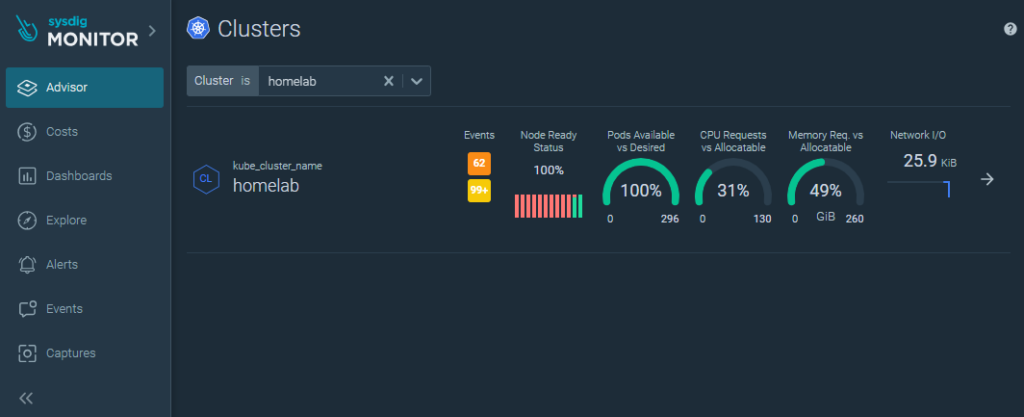

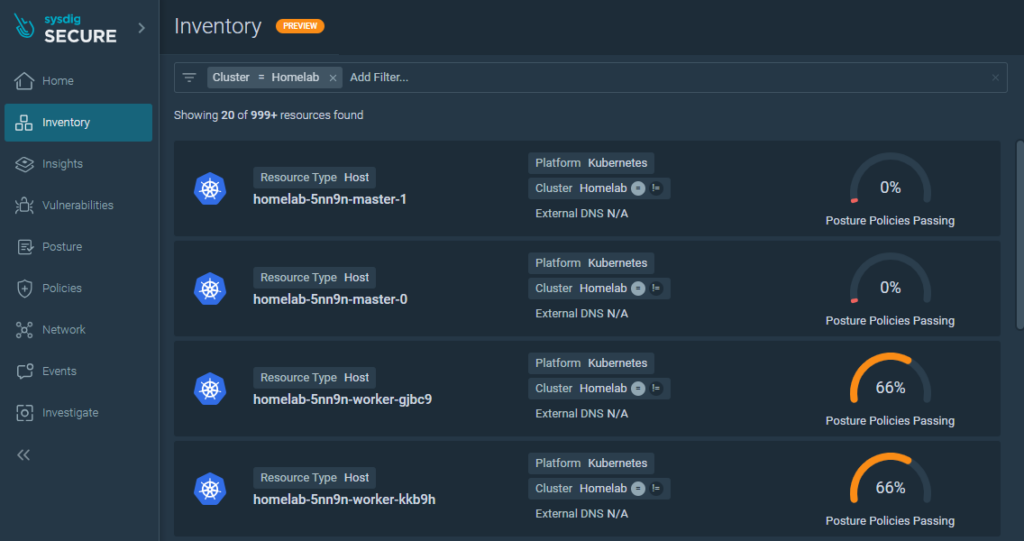

O endereço para acesso ao dashboard é informado durante o registro. Deverá ser uma URL similar a apresentada a seguir.

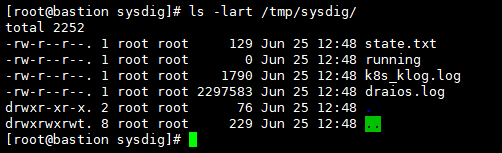

Em caso de problemas, copie os logs do agente para o disco local para análise.

$ kubectl cp -n sysdig-agent sysdig-agent-cczwk:/opt/draios/logs /tmp/sysdig

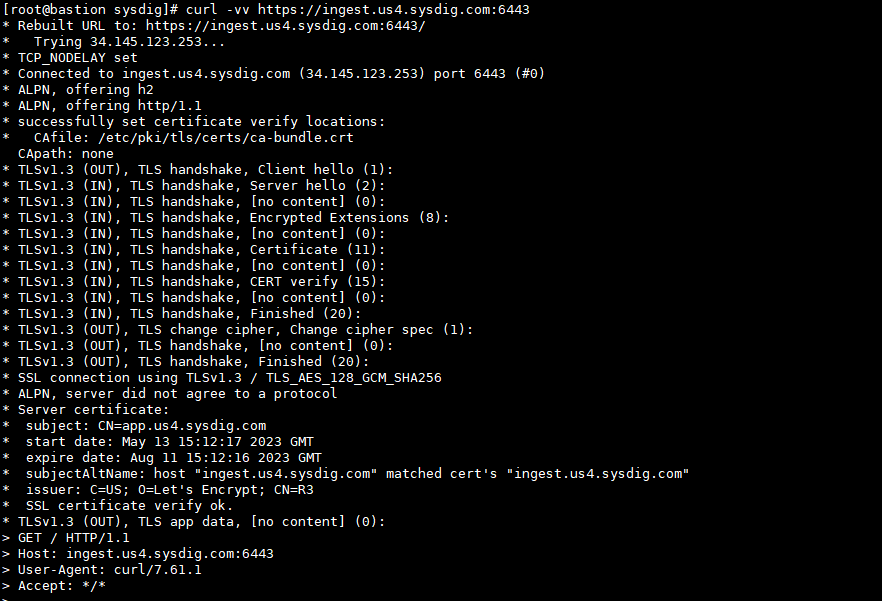

Se os dados não estiverem aparecendo no dashboard da Sysdig, verifique se o cluster kubernetes pode acessar o mesmo através da internet.

Isso foi bem fácil, não? O instalador já faz praticamente todo o trabalho sozinho.

Por enquanto é isso. No próximo artigo iremos ver como instalar e configurar o Registry Scanner. Até lá!

Gostou do que encontrou aqui? A cada clique em um banner, você ajuda a manter este site vivo e gratuito. Seu apoio faz toda a diferença para que possamos continuar trazendo conteúdos que você adora. Muito obrigado! 😊