📖 Tempo estimado de leitura: 2 min

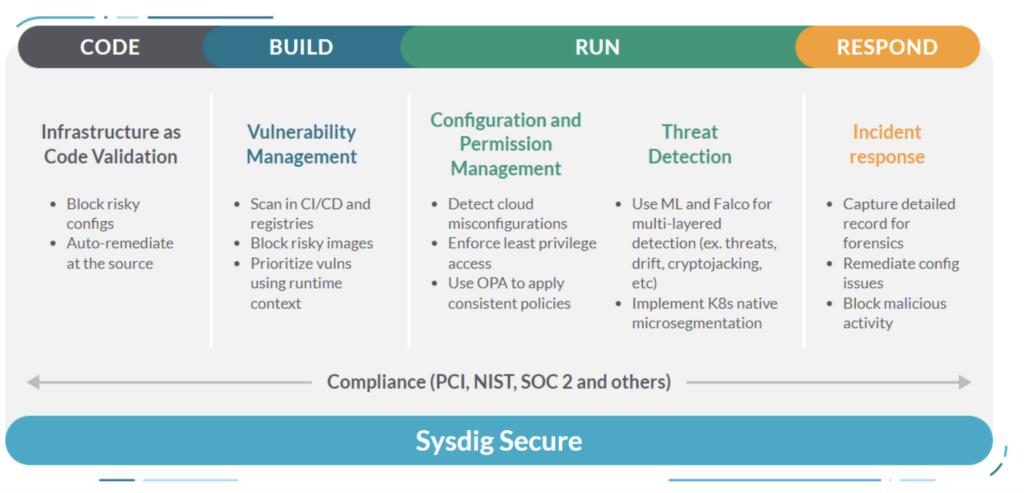

O Sysdig Secure pode ser integrado com o seu container registry, adicionando uma camada de defesa entre o pipeline e o tempo de execução. Tal integração aprimora a profundidade da defesa, pois a visibilidade sobre imagens vulneráveis pode ser convertida em políticas que impedirão seu uso.

É relativamente comum no meio corporativo a utilização de imagens antigas e vulneráveis, o que pode colocar toda a estrutura em risco. Uma solução que mostre em detalhes o quão vulneráveis as imagens de contêiner utilizadas são, certamente tem um grande valor, especialmente para empresas com normas rígidas como instituições financeiras.

Neste artigo iremos abordar a integração com uma solução de Registry.

São necessários apenas 3 itens:

[1] Licença ativa na Sysdig.

[2] Credenciais de acesso ao Registry com privilégio de leitura.

[3] Sysdig Secure API Token.

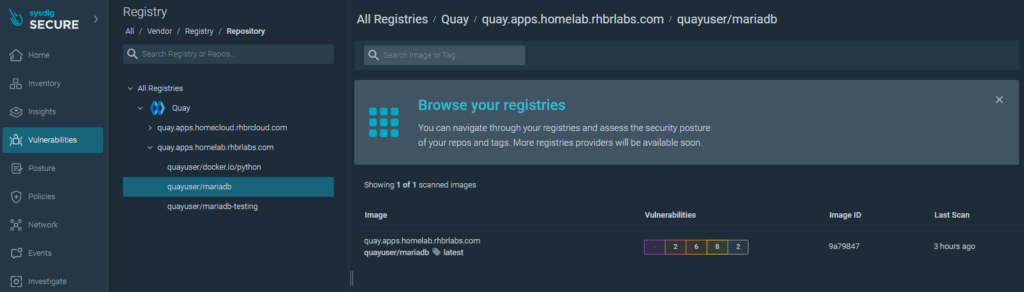

Neste material, estarei utilizando o OpenShift como plataforma Kubernetes, e o Quay como registry de contêineres.

A instalação é baseada em um helm chart, o que a torna muito fácil de ser realizada.

Se você ainda não possui o binário do helm, basta instalar o mesmo com alguns poucos comandos:

$ curl -L https://mirror.openshift.com/pub/openshift-v4/clients/helm/latest/helm-linux-amd64 -o /usr/local/bin/helm

$ chmod +x /usr/local/bin/helm

$ helm version

version.BuildInfo{Version:"v3.11.1+6.el8", GitCommit:"66bfc44f827aea6eb8e001150914170ac0d49e2d", GitTreeState:"clean", GoVersion:"go1.18.9"}

Adicione o repositório:

$ helm repo add sysdig https://charts.sysdig.com

$ helm repo update

Crie um novo projeto (namespace) para o registry scanner.

$ oc new-project registry-scanner

Nota: Se você está em outro sabor de Kubernetes, utilize o comando kubectl ao invés de oc.

Agora basta fazer a instalação:

$ helm upgrade --install registry-scanner --namespace registry-scanner --create-namespace sysdig/registry-scanner \

--set config.secureBaseURL=https://FORNECIDO-DURANTE-REGISTRO-NA-SYSDIG/ \

--set config.secureAPIToken=SYSDIG-SECURE-API-TOKEN \

--set config.registryType=quay \

--set config.registrySkipTLS=true \

--set config.config.filter.maxAgeDays=365 \

--set config.registryURL=REGISTRY-URL \

--set config.registryUser=REGISTRY-USER \

--set config.registryPassword=REGISTRY-PASSWORD

Caso precise de mais detalhes ou precise customizar algo, consulte a documentação.

O Sysdig Registry Scanner é um processo agendado via cronjob do Kubernetes. Após a varredura, os dados são enviados para a plataforma SaaS na Cloud da Sysdig para análise.

$ oc get cronjobs.batch -n registry-scanner

NAME SCHEDULE SUSPEND ACTIVE LAST SCHEDULE AGE

registry-scanner 0 6 * * 6 False 0 34h 11d

Cada imagem analisada possuirá classificações a nível de criticidade e seus respectivos CVEs associados.

Neste artigo pudermos ver como é fácil instalar e integrar o Sysdig Secure em um registry já existente.

Nos vemos no próximo artigo!

Gostou do que encontrou aqui? A cada clique em um banner, você ajuda a manter este site vivo e gratuito. Seu apoio faz toda a diferença para que possamos continuar trazendo conteúdos que você adora. Muito obrigado! 😊